Los FSMO (Flexible Single Master Operations, por sus siglas en inglés) son una serie de operaciones realizadas por los controladores de dominio en torno a la replicación MultiMaster que estos realizan con los diferentes controladores de dominio tanto del bosque como del dominio, estas operaciones son únicas, es decir, no pueden realizarse por más de un controlador de dominio. Por defecto, el que mantiene estas operaciones de Single Master es el primer controlador de dominio que instalamos en un bosque.

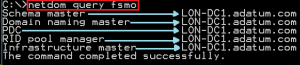

Para ver los distintos FSMO podemos ejecutar el siguiente comando:

netdom query FSMO

Podemos observar en la imagen los distintos Roles de Single Master que existen y el respectivo controlador de dominio que realiza dicha tarea. Más adelante hablaremos un poco de qué tarea realiza cada uno.

O también desde el modo interactivo del comando NTDSUTIL:

ntdsutil roles connections “connect to server %nombre_servidor%” quit “select operation target” “List roles for connected server” quit quit quit

Aquí tenemos una imagen del comando ejecutándose en el controlador de dominio denominado LON-DC1.

*IMPORTANTE: Cambiar %nombre_servidor% por el nombre del controlador de dominio a consultar.

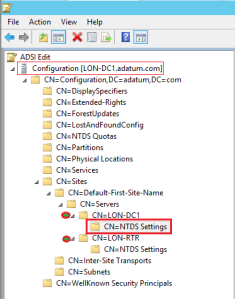

En la imagen observamos una nomenclatura LDAP, en dónde se nos indica la ruta a la partición de la base de datos de nuestro Directorio Activo (ntds.dit) y en qué servidor se encuentran cada uno de estos roles, como vemos los servidores se almacenan en la partición de Configuration.

Desde ADSI Edit podemos dirigirnos hasta la ruta:

Vemos que tenemos dos controladores de dominio señalados con un circulito verde, la partición que hemos cargado es la de Configuration y podemos dirigirnos hasta la ruta:

CN=NTDS Settings,CN=LON-DC1,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=adatum,DC=com

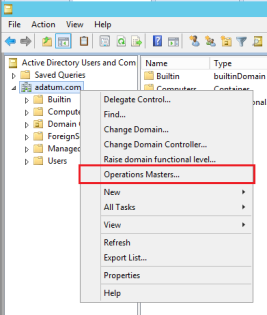

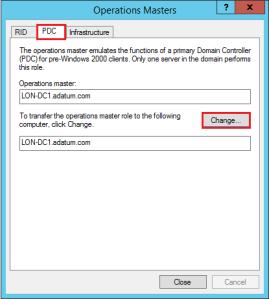

También podríamos ver cada FSMO desde el entorno gráfico:

Desde la consola de “Usuarios y Equipos de Directorio Activo” (dsa.msc) clic derecho en el servidor -> Operations Master. En esta ventana podremos ver 3 de los 5 maestro de operaciones.

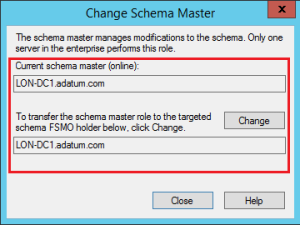

Mediante el botón “Change” podremos mover los distintos Singles Masters entre los distintos controladores de dominios existentes, siempre que sean de escritura/lectura, no podemos mover un Single Master a un controlador de dominio de sólo lectura (RODC).

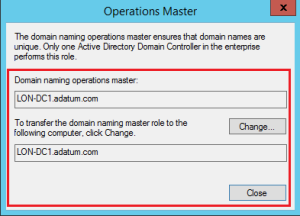

Desde la consola de Dominios y Confianzas del Directorio Activo (domain.msc) podemos acceder a otro Single Master:

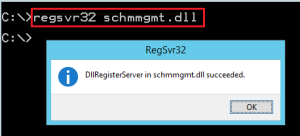

Para poder visualizar el último de los Single Master es necesario cargar una librería, se cargaría con el siguiente comando:

regsvr32 schmmgmt.dll

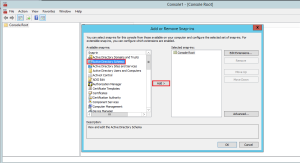

Ahora o podemos abrir una MMC y buscar la consola de último Single Master:

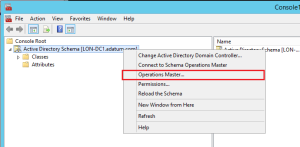

Hacemos clic derecho en la consola:

Ya sabemos cómo podemos acceder a los distintos FSMO, ahora vamos a conocer que hace cada uno de ellos y de qué tarea se encarga, pero antes decir que existe una separación entre estos roles, dos de ellos son únicos a nivel de bosque (FOREST-WIDE FSMO) y los restantes son únicos a nivel de dominio (DOMAIN-WIDE FSMO):

FOREST-WIDE FSMO:

- Domain Naming Server/Master: Tenemos que contactar con este FSMO cuando vamos añadir un nuevo dominio al bosque. También necesitamos que esté accesible cuando vamos a crear una nueva Partición de Aplicación (naming context) en el AD. Almacena la lista de dominios que hay creados y las relaciones que hay entre ellos.

- Schema Master: Guarda una copia de lectura/escritura del esquema. El resto de copias son de sólo lectura. Para cualquier cambio en el esquema debemos tener acceso al Schema Master.

DOMAIN-WIDE FSMO:

- RID Master: Cualquier objeto que creamos en el Directorio Activo tiene un identificador único que se denomina SID (Security Identifier). Esto es lo que identifica un objeto en el dominio. (S-1-0-5-1234-23874837…-354). La parte del principio (hasta el número del último guión) es una parte fija en cada tipo de objeto, y los últimos tres números serán diferentes en un mismo tipo de objeto y se lo que se denomina RID (Realative Identifier). No puede permitir duplicación de SID sobre un mismo objeto. El RID Master asigna a cada DC una pila de RIDs para evitar duplicaciones de SID al crear objetos. No es necesario que esté en pie cuando creamos un objeto ya que a cada DC le da una pila de RIDs para que este DC se los asigne, claramente si se le agota los RIDs a ese DC necesita contactar con el RID Master para que le asigne una nueva pila de RIDs.

- Infrastructure Master: Sabe dónde está localizado los controladores de dominio (almacena la estructura física del dominio), para que una máquina o un usuario cuando vaya a iniciar sesión se conecte al controlador más cercano. Controla en qué dominio se encuentra cada objeto. Los objetos en el AD pueden hacer referencia a objetos de múltiples dominios. El Infrastructure Master debe estar accesible siempre que haya cambios en objetos referenciados de otros dominios.

- PDC Emulator (Primary Domain Controller): Cumple varias funciones en el dominio:

- Se encarga de la replicación rápida de los cambios de contraseñas en el dominio.

- Compatibilidad con versiones anteriores a Windows Server 2003.

- Origen de tiempos en el dominio. Sincronizar los relojes de los equipos del dominio.

- Debe estar accesible cuando vamos a promocionar a DC un equipo.

- Es quien crea la estructura de navegación en el dominio. Establece la estructura de recursos a la que podemos acceder desde el nodo Network en File Explorer.

- Es quien controla la creación de GPOs.