viernes, 17 de febrero de 2023

domingo, 12 de febrero de 2023

Windows Server 2012: Instalando y Configurando DHCP

- Un servidor Windows 2012 R2 que es Controlador de Dominio y donde instalaré el servicio DHCP

- Un cliente Windows 10 miembro del Dominio, si desean probar que todo funcione de acuerdo a lo esperado

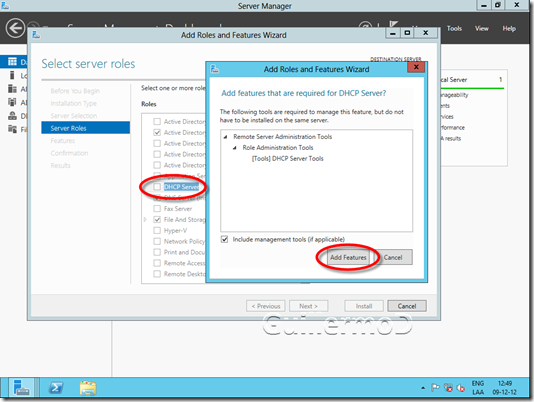

Cuando seleccionemos DHCP Server nos pedirá agregar los componentes necesarios

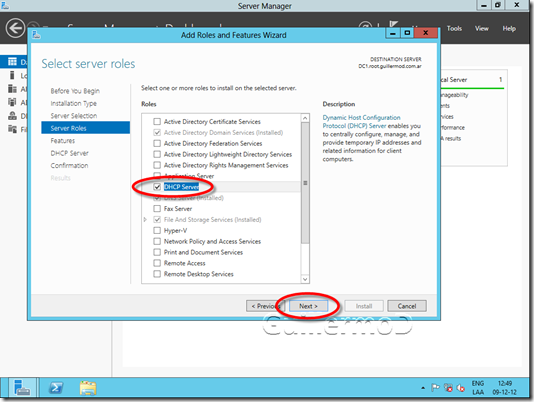

Y seguimos adelante

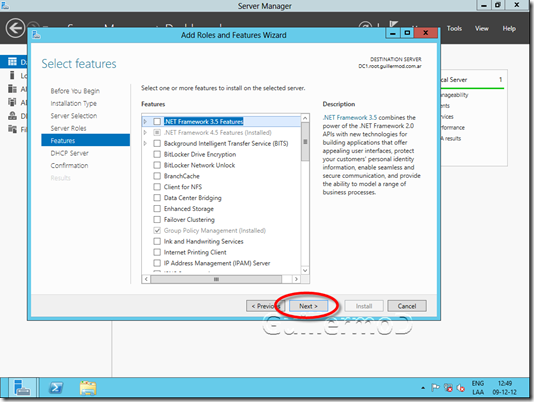

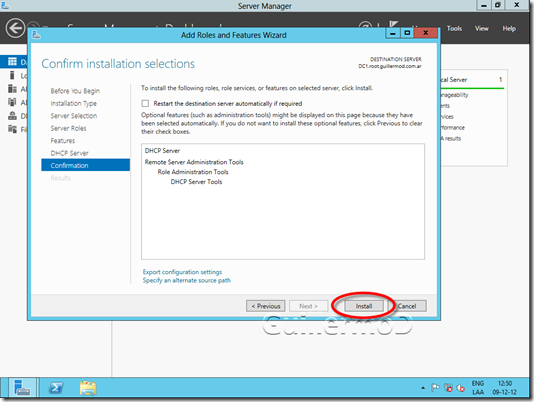

Confirmamos …

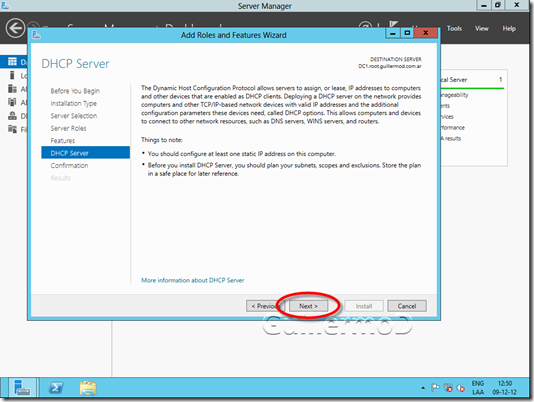

Instalamos

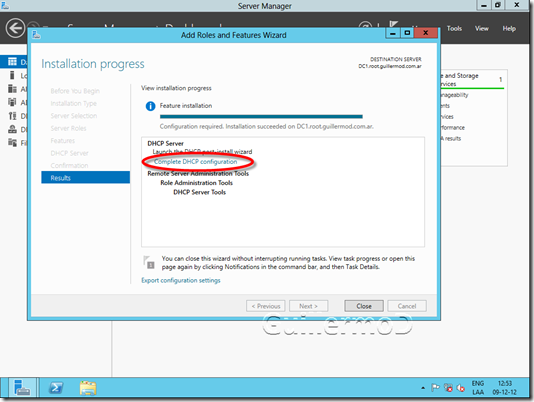

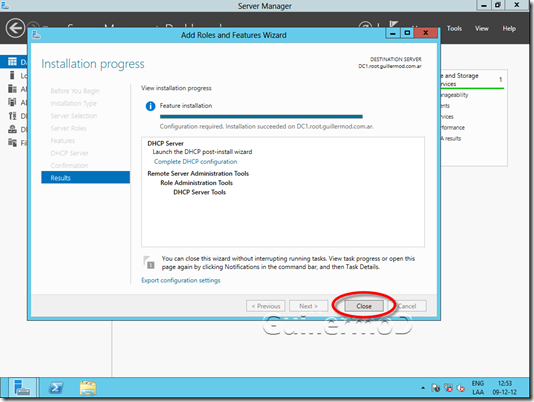

Podremos ver cuando finaliza la instalación que hay hacer configuraciones suplementarias así que elegimos el enlace “Complete DHCP Configuration”

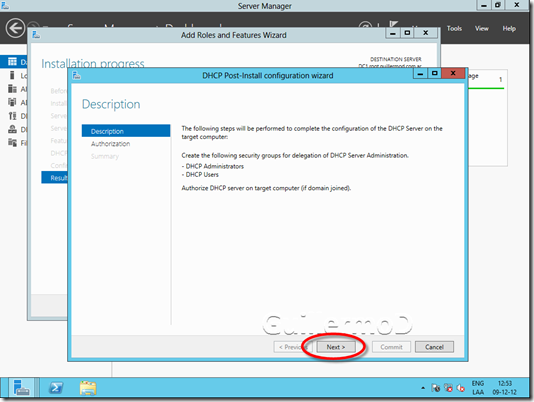

Podemos observar que hay que efectuar dos tareas: crear los grupos con privilegios sobre el servicio DHCP, y autorizar su funcionamiento ya que estamos en ambiente de Dominio

Para autorizar el funcionamiento debemos ingresar las credenciales de una cuenta que pertenezca al grupo “Enterprise Admins”, no alcanza con ser solamente administrador del Dominio

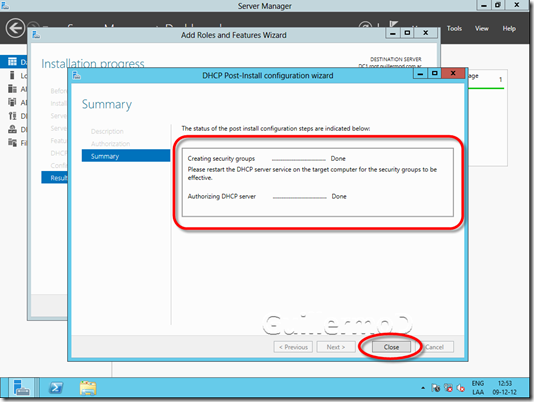

Y ya el sistema creará los dos grupos: DHCP Administrators y DHCP Users. Este último tiene privilegios de sólo lectura sobre el servicio

Cerramos el primer asistente

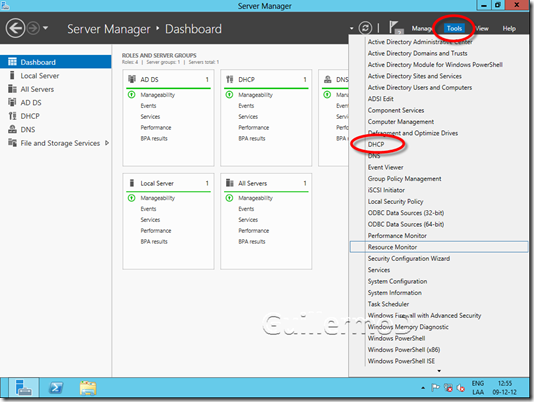

Ahora que ya instalado y autorizado procederemos a la configuración básica, como es crear un Ámbito (Scope) que utilizaremos para asignarle configuración IP a los clientes que lo soliciten

Para eso, ingresaremos en la consola de administración de DHCP

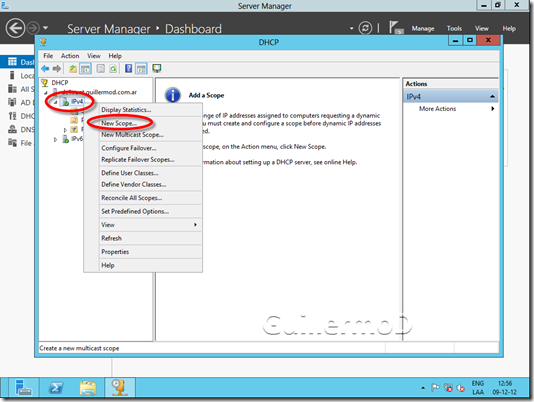

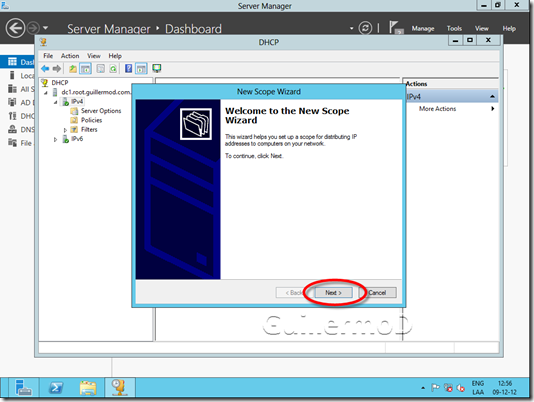

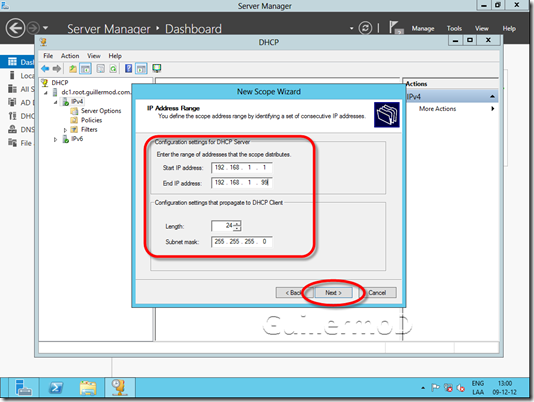

Y comenzaremos creando un nuevo Ámbito (Scope) de IPv4 de acuerdo al direccionamiento IP que estamos usando en nuestra red, en mi caso 192.168.1.0/24

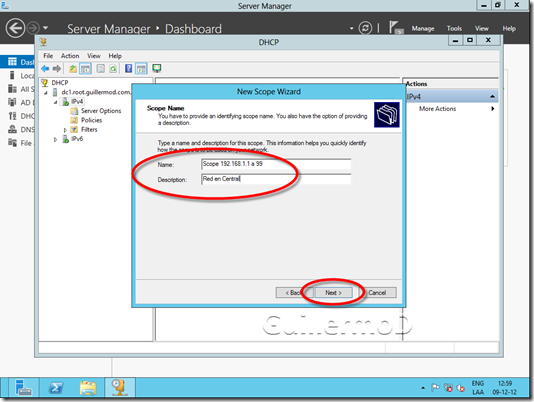

Podemos ponerle el nombre a nuestro gusto

Debemos ingresar cuáles serán las direcciones IP inicial y final que proveerá el DHCP a los Clientes

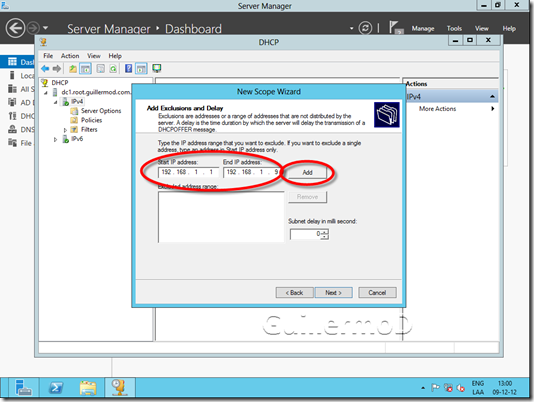

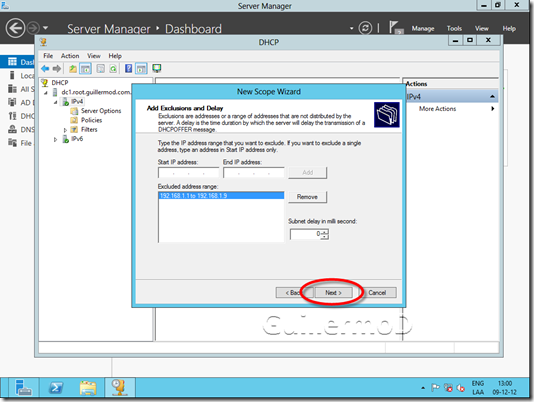

Si dentro del Ámbito elegido tuviéramos alguna ya asignada manualmente deberemos excluirla

Por ejemplo yo estoy excluyendo desde la 1 a la 9

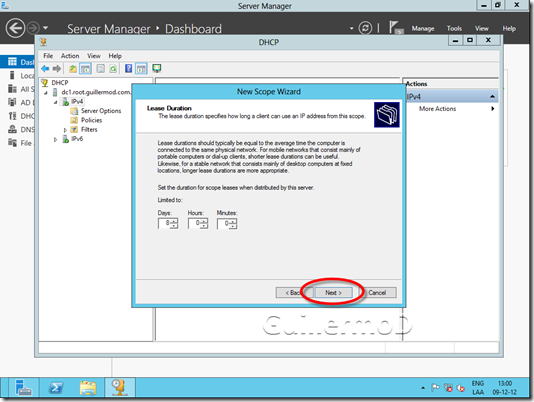

El tiempo de alquiler (Lease) por omisión es 8 días, si deseáramos lo podríamos cambiar

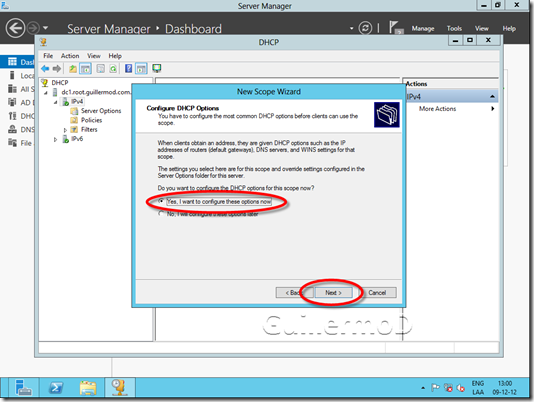

Y configuraremos opciones adicionales que necesitamos que tengan los clientes

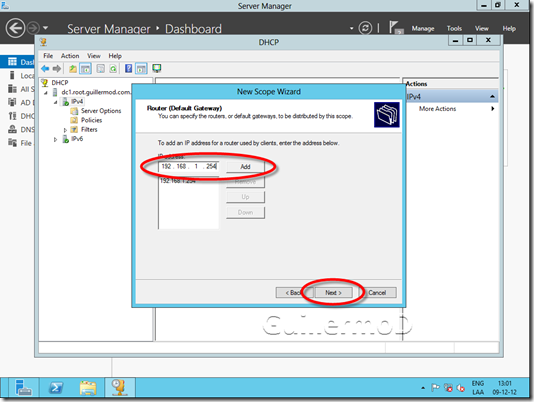

Por ejemplo la Puerta de Enlace (Default Gateway)

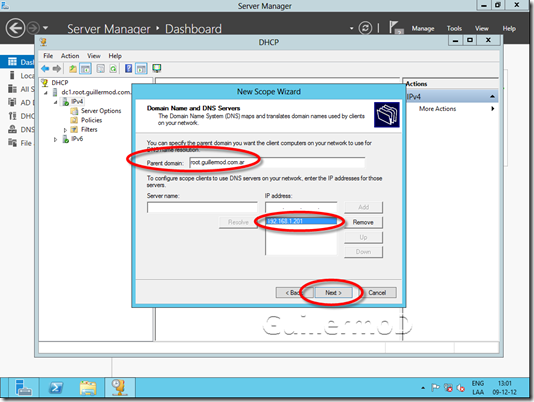

Y estando en ambiente de Dominio es necesario proveerle a los clientes la dirección IP del servidor DNS del Dominio, como así también por facilidad el sufijo de dominio de la conexión

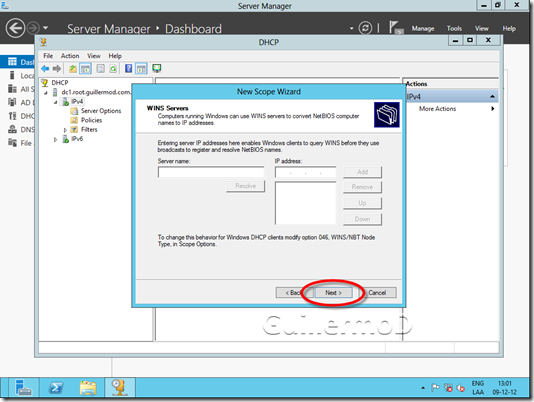

En este caso no utilizo WINS así que no ingreso nada

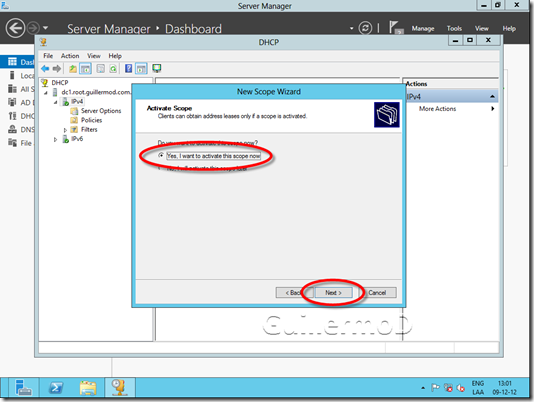

Y por supuesto que queremos activarlo, de esta forma comenzará a operar

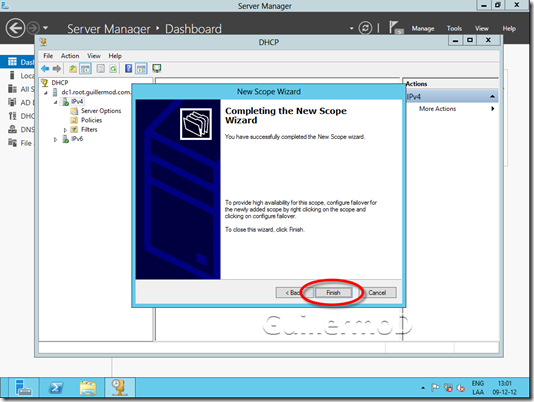

Finalizamos

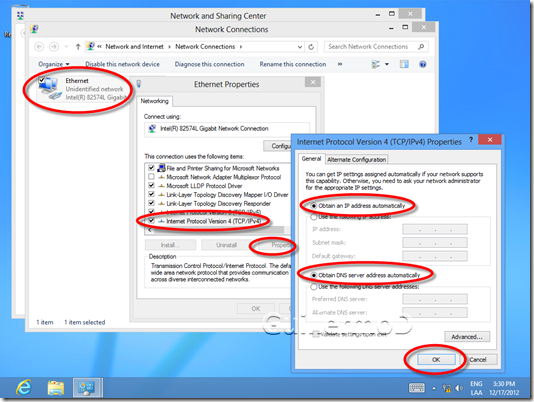

Para mostrar su funcionamiento, en el cliente, configuro para que obtenga los parámetros de IPv4 en forma automática (desde un DHCP)

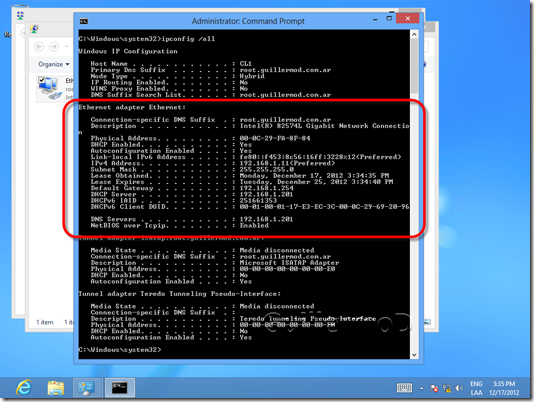

Si ejecutamos IPCONFIG /ALL podremos verificar que nuestro DHCP le ha otorgado la configuración que hemos hecho en el servidor

Fuente :https://windowserver.wordpress.com/2012/12/20/windows-server-2012-instalando-y-configurando-dhcp/

lunes, 6 de febrero de 2023

¿Qué es un bosque de Active Directory (bosque de AD)?

Un bosque de Active Directory es el nivel más alto de organización dentro de Active Directory. Cada bosque comparte una única base de datos, una única lista global de direcciones y un límite de seguridad. De forma predeterminada, un usuario o administrador de un bosque no puede acceder a otro bosque.

Los bosques de AD se pueden utilizar para aislar árboles de Active Directory con datos específicos y dar autonomía al usuario para interactuar con los datos. Existen varios modelos de bosques AD, todos con ventajas y desventajas según las necesidades de la organización.

¿Cómo se crea un bosque de AD?

El primer paso para crear un nuevo bosque de dominio de Active Directory es instalar Windows Server. Después de hacerlo, es necesario implementar la función de servicios de dominio de Active Directory y la función de servidor DNS. Una vez instalados estos roles, el usuario puede promover el servidor a controlador de dominio.

Cuando se elige la opción de promover un servidor a un controlador de dominio, Windows inicia el Asistente de configuración de servicios de dominio de Active Directory. La pantalla inicial de este asistente ofrece una opción para crear un nuevo bosque. El usuario puede simplemente elegir esta opción, especificar un nombre de dominio raíz y seguir las indicaciones restantes.

Ventajas y desventajas de los bosques AD

La principal ventaja de crear un bosque de Active Directory es que el bosque actúa como un mecanismo centralizado para administrar y controlar la autenticación y la autorización en toda la organización. Los administradores pueden crear objetos de usuario (cuentas de usuario) dentro de Active Directory. Estos objetos de usuario actúan como principales de seguridad, lo que significa que Active Directory puede autenticar inicios de sesión.

Además, la configuración de la política de grupo se puede aplicar en varios niveles de la jerarquía de Active Directory para hacer cumplir las configuraciones de la cuenta de usuario o del equipo. Por ejemplo, la configuración de la política de grupo se puede utilizar para hacer cumplir los requisitos de complejidad y longitud de la contraseña para las cuentas de usuario.

CONTENIDO RELACIONADO ¿Qué es el tren de correo electrónico? - Definición de Krypton Solid

Los administradores también pueden crear grupos de seguridad dentro de Active Directory. Estos grupos de seguridad actúan como colecciones de objetos de usuario y juegan un papel importante en la seguridad de los datos. Los grupos de seguridad suelen estar vinculados a las listas de control de acceso asociadas con carpetas y otros recursos, lo que otorga permisos a los miembros del grupo.

Las desventajas incluyen vulnerabilidades de seguridad, como la posibilidad de una mayor explotación. Si bien el uso de un diseño de varios bosques podría ser una opción, no es seguro de forma predeterminada porque aún requiere la configuración de permisos y autenticación para cada bosque. Los diseños de bosques múltiples también aumentan los costos. Se recomienda consolidar los bosques de AD tanto como sea posible para reducir los costos.

Un ejemplo básico de cómo se configuran los bosques de Active Directory.

Modelos de diseño forestal

Los bosques de Active Directory se pueden construir de acuerdo con varios modelos arquitectónicos diferentes, que incluyen:

• Modelo de bosque organizacional

• Modelo de bosque de recursos

• Modelo de bosque de acceso restringido

El más simple de estos modelos es el modelo de bosque organizacional. En organizaciones más pequeñas, este modelo establece un único bosque de AD que contiene todos los recursos de la organización. Las organizaciones más grandes pueden tener un bosque de Active Directory independiente para cada departamento o división. La creación de varios bosques de AD proporciona un límite de aislamiento entre departamentos. Si se requiere colaboración entre departamentos, se puede crear una confianza a nivel de bosque.

Un segundo tipo de modelo forestal es el modelo forestal de recursos. En este modelo, las cuentas de usuario se crean dentro de un bosque organizacional. Los bosques separados se crean para acomodar los recursos relacionados con departamentos, divisiones o proyectos individuales. Estos bosques de recursos no contienen cuentas de usuario aparte de las necesarias para fines administrativos. En cambio, las relaciones de confianza permiten a los usuarios del bosque organizativo acceder a los recursos de los bosques de recursos. Los bosques de recursos son una buena opción para ayudar a aislar los problemas. Un problema de Active Directory que se produzca en un bosque de recursos no afectará a otro bosque de recursos debido a los límites de nivel de bosque que existen.

Un tercer modelo de diseño de bosque es el modelo de bosque de acceso restringido. Este modelo involucra varios bosques, sin relaciones de confianza entre ellos. Los usuarios de un bosque no pueden acceder a ninguno de los recursos de otro bosque. Este diseño se utiliza en entornos de alta seguridad porque crea límites de aislamiento extremadamente fuertes.

Diseño de AD de un solo bosque frente a varios bosques

Aunque varios modelos de diseño de bosques permiten la creación de varios bosques de Active Directory, dichos modelos son complejos y costosos de implementar. Normalmente, solo las utilizan las organizaciones más grandes.

Las organizaciones más pequeñas que desean tener estructuras algo similares, pero menos complejas, pueden crear un solo bosque con varios dominios secundarios. Estos dominios secundarios se pueden dedicar a un departamento, proyecto, división o recurso en particular. Se pueden crear fácilmente dominios adicionales según sea necesario para cumplir con los requisitos operativos y organizativos de la organización.

Mejores prácticas

Active Directory se diseñó para que un dominio o bosque pueda contener controladores de dominio que ejecuten una variedad de versiones de Windows Server. En un dominio, la configuración del nivel funcional del dominio determina la versión más antigua de Windows Server que se puede usar como controlador de dominio en ese dominio. De manera similar, el nivel funcional del bosque determina la versión más antigua de Windows Server que se puede usar en un controlador de dominio dentro del bosque.

Los niveles funcionales permiten que los controladores de dominio que se ejecutan en sistemas operativos más nuevos sean totalmente compatibles con los controladores de dominio más antiguos. Sin embargo, esto significa que algunos controladores de dominio que están configurados en un nivel funcional anterior no admiten funciones más nuevas hasta que se eleva el nivel funcional. Por ejemplo, un controlador de dominio de Windows Server 2019 con un nivel funcional de dominio de Windows Server 2012 actuará como un controlador de dominio de Windows Server 2012, y las características de Active Directory que se han introducido desde Windows Server 2012 no estarán disponibles. Como práctica recomendada, las organizaciones deben revisar periódicamente las versiones del sistema operativo de su controlador de dominio y aumentar los niveles funcionales del dominio y los niveles funcionales del bosque en consecuencia.

También existen las mejores prácticas en torno a la colocación de catálogos globales. Los catálogos globales ayudan con las solicitudes de inicio de sesión de los usuarios y las búsquedas de Active Directory. En un bosque de dominio único, cada controlador de dominio debe actuar como un servidor de catálogo global. Por lo general, este también es el caso de los bosques multidominio. Sin embargo, es posible que el usuario no designe un controlador de dominio como servidor de catálogo global si el controlador de dominio tiene restricciones de ancho de banda o si es el maestro de infraestructura del dominio (a menos que todos los controladores de dominio sean servidores de catálogo global o el bosque solo tenga un dominio).

domingo, 5 de febrero de 2023

Conceptos antes de instalar Active Directory

Active Directory o Directorio Activo es un tipo de directorio y contiene información sobre las propiedades y la ubicación de los diferentes tipos de recursos dentro de la red.

Active Directory es una base de datos de propósito especial. El directorio está diseñado para manejar un gran número de operaciones de lectura y de búsqueda y un número significativamente menor de los cambios y actualizaciones. Los datos del Active Directory son jerárquicos, replicados, y extensibles.

La siguiente captura de pantalla muestra la partición de dominio de Active Directory.

Dominio

Es una agrupación lógica de objetos de Active Directory que te permite la administración centralizada de dichos objetos.

Servidor de catálogo global

Un servidor de catálogo global es un controlador de dominio que almacena información sobre todos los objetos en el bosque, para que las aplicaciones puedan buscar AD DS sin hacer referencia a los controladores de dominio específico que almacenan los datos solicitados. Como todos los controladores de dominio, un servidor de catálogo global almacena réplicas completas, puede escribir el esquema y la configuración de particiones de directorio y una réplica de escritura completa de la partición de directorio de dominio del dominio que lo aloja. Además, un servidor de catálogo global almacena una réplica parcial de solo lectura de todos los demás dominios del bosque. Réplicas dominio parcial de solo lectura contienen todos los objetos en el dominio, pero solo un subconjunto de los atributos (los atributos que se usan normalmente para buscar el objeto).

Árboles

¿Diferencias entre un dominio y un grupo de trabajo ?

Los dominios, los grupos de trabajo representan diferentes formas de organizar equipos en las redes. La diferencia principal entre ellos es la forma de administrar los equipos y otros recursos de las redes.

- Todos los equipos se encuentran en el mismo nivel, ninguno tiene el control sobre otro.

- Cada equipo dispone de un conjunto de cuentas de usuario. Para iniciar sesión en cualquier equipo del grupo de trabajo, debe disponer de una cuenta en equipo.

- Normalmente, no hay más de veinte equipos.

- Un grupo de trabajo no está protegido con contraseña.

- Todos los equipos deben encontrarse en la misma red local o subred.

En un dominio:

- Uno o más equipos son servidores. Los administradores de red utilizan los servidores para controlar la seguridad y los permisos de todos los equipos del dominio. Así resulta más sencillo efectuar cambios, ya que éstos se aplican automáticamente a todos los equipos. Los usuarios de dominio deben proporcionar una contraseña o algún otro tipo de credencial cada vez que accedan al dominio.

- Si dispone de una cuenta de usuario en el dominio, puede iniciar sesión en cualquier equipo del dominio sin necesidad de disponer de una cuenta en dicho equipo.

- Probablemente solo podrá hacer cambios limitados a la configuración de un equipo porque los administradores de red con frecuencia desean garantizan un nivel de homogeneidad entre los equipos.

- Un dominio puede incluir miles de equipos.

- Los equipos pueden encontrarse en diferentes redes locales.